Antivirus-Software = Schlangenöl

Fefe schreibt ja schon seit Jahrzehnten gegen die “Antivirus”- und “Internet Security”-Branche als Schlangenöl-Verkäufer an. Während meiner Zeit mit PC ab 50 hatte ich immer die Position vertreten, dass unbedarfte Laien ohne Antivirus noch schlechter dran seien als mit. Dabei hatte ich von Anfang an schon von den so genannten “Internet Security”-Paketen abgeraten, weil die darin integrierten Personal Firewalls mehr Schaden als Nutzen stiften.

Diese Ansicht kann ich spätestens seit Hanno Böcks umfangreichem Artikel Antivirensoftware: Die Schlangenöl-Branche nicht mehr aufrecht erhalten. Damit zeigt sich, dass ich mich irgendwo in der Mitte zwischen unbedarftem Anwender und Sicherheitsexperten bewege, denn z.B. die nach Einschätzung von Sicherheitsexperten wichtigste Maßnahme propagiere ich auch von Anfang an, nämlich immer brav die neuesten (Sicherheits-) Updates zu installieren. Das kommt z.B. prominent in meinem Vortrag Was ist eigentlich eine Sicherheitslücke? vor.

tl;dr: Alle so genannte “Antivirus”- und “Sicherheitssoftware” deinstallieren, Windows Defender aktivieren, fertig.

Was ich seinerzeit über Personal Firewalls schrieb, gilt ganz genauso auch für Antivirus:

Drittens ist eine Personal Firewall auch ein Programm, das Sicherheitslücken haben kann und oft genug auch hat. Ironie des Schicksals: Am Ende fangen Sie sich einen Trojaner also genau durch die “Sicherheitssoftware” ein, die Sie doch eigentlich schützen sollte.

Ein ehemaliger Mozilla-Entwickler findet übrigens, dass der Windows Defender die Ausnahme von dieser Regel ist und befindet sich damit offenbar in guter Gesellschaft vieler Sicherheits-Experten.

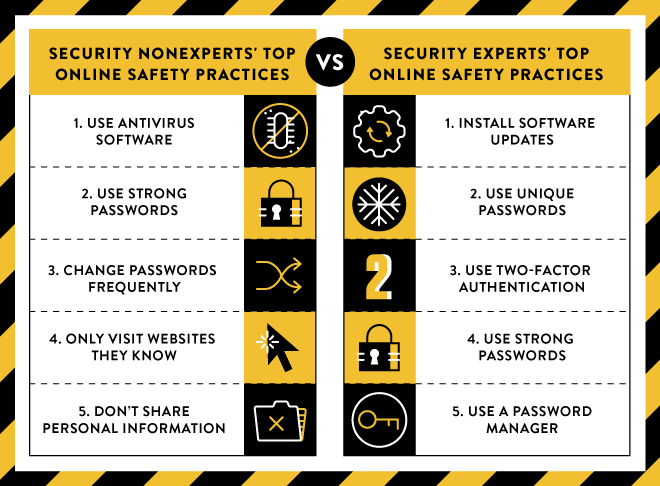

Google hat schon 2015 die sehr unterschiedliche Beurteilung von Maßnahmen zur Online-Computersicherheit von Laien auf der einen und Sicherheitsexperten auf der anderen beschrieben, zusammengefasst in dieser Gegenüberstellung:

Die von Sicherheitsexperten an 3. Stelle genannte 2-Faktor-Authentifizierung finde ich im Allgemeinen auch sinnvoll. Wenn der zweite Faktor allerdings ein Smartphone ist, halte ich das Ganze eher für einen sicherheitstechnischen Rückschritt. Smartcards oder Security-Tokens, die ausschließlich die Funktion des 2. Faktors erfüllen und kein kompletter Computer mit entsprechender Angriffsfläche sind, erhöhen auf jeden Fall die Sicherheit gegenüber Benutzernamen und Passwort.

Der Google Chrome-Entwickler Justin Schuh schreibt in seinem Blog sehr ausführlich und grundsätzlich über das Thema: Stop Buying Bad Security Prescriptions. Dabei weist er vor allem darauf hin, dass Schlangenöl erst ganz am Ende des Lebenszyklus eines (IT-) Systems ansetzt; also dann, wenn das Kind im Zweifelsfall schon längst in den Brunnen gefallen ist. Vorsorgen ist eben auch in der IT besser als heilen.

Was kann man also konkret tun? Sich an die Liste von Malte Wetz Wie man sich im Internet vor Infektionen schützt halten. Ja, das ist mit Aufwand verbunden. Sicherheit ist immer mit Aufwand verbunden. Die Anleitung bleib-Virenfrei ist bis auf den Punkt 5 “Antivirenprogramm einsetzen” auch brauchbar.

Wenn das System mit allen Updates versorgt ist, folgt dann die Deinstallation des Schlangenöls. ESET pflegt dafür freundlicherweise eine Liste mit Links zu so gut wie allen Deinstallations-Tools der Hersteller. Das passende Tool sollte man auf jeden Fall am Schluss noch mal drüberlaufen lassen, weil die Deinstallations-Routinen in aller Regel unsauber programmiert sind. Ich habe schon erlebt, dass ein Windows-Rechner nach Deinstallation eines Internet Security-Pakets gar nicht mehr ins Netz kam. Ob man danach den Windows Defender aktiviert oder ihn ausgeschaltet lässt, da bin ich leidenschaftslos. Schaden kann es jedenfalls wohl nicht.

Auf der PC ab 50-Webseite, die ich ja eigentlich nicht mehr pflege, werde ich die Aufrufe zum Kauf von Schlangenöl mit einer Warnung nebst Link auf diesen Beitrag versehen und die entsprechenden Affiliate-Programme kündigen. Ich habe mir schon genug die Hände schmutzig gemacht, indem ich am Schlangenöl auch noch mitverdient habe. Asche über mein Haupt!

Unter Windows ist das Enhanced Mitigation Experience Toolkit auch eine sehr sinnvolle Maßnahme – vorausgesetzt man weiß es zu bedienen. Dabei hilft der EMET User Guide. Laut Will Dorman kann man damit Windows 7 sicherer als Windows 10 machen.

Das Thema Passwörter handle ich persönlich über ein (lokal installiertes!) Passwort-Safe-Programm ab, siehe Sichere Passwörter sicher verwalten.

Blöd ist dabei nur, dass die Banken sich aus der Haftung zu stehlen versuchen, wenn man kein Schlangenöl auf seinem Rechner installiert hat und sich trotzdem noch einen Banking-Trojaner einfängt. In einer Pressemitteilung des Deutschen Bankenverbandes heißt es:

Als Online-Banking-Kunde müssen Sie gewisse Sorgfaltspflichten einhalten: Installieren Sie einen Virenscanner und eine Firewall.

Alle anderen Hinweise des Bankenverbandes sind wieder sinnvoll. Man müsste es in so einem Fall drauf ankommen lassen, und wenn die Bank sich weigert, das Geld zurück zu erstatten, im Gerichtsverfahren Fefe als Gutachter bestellen. Das macht er in dem Fall bestimmt sogar unentgeltlich. ;-)

Auch das BSI steckt offensichtlich mit der Industrie unter einer Decke, denn es empfiehlt unter der Bezeichnung “Schutzprogramme” die Installation verschiedener Schlangenöl-Produkte.

Und vielleicht sollte ich im Firefox zusätzlich zum Werbeblocker uBlock Origin endlich auch mal NoScript installieren, und in Chromium entsprechend ScriptSafe. Alternativ könnte ich auch uMatrix vom Entwickler von uBlock Origin benutzen. Die Entscheidung darüber fällt gar nicht so leicht, manche empfehlen uMatrix statt uBlock und NoScript, andere finden, dass NoScript mehr Rechenleistung beansprucht, das Tor-Projekt ist bei NoScript geblieben. uMatrix scheint deutlich komplexer als NoScript zu sein, so dass manche sich wieder davon abgewendet haben. Immer diese Entscheidungen…

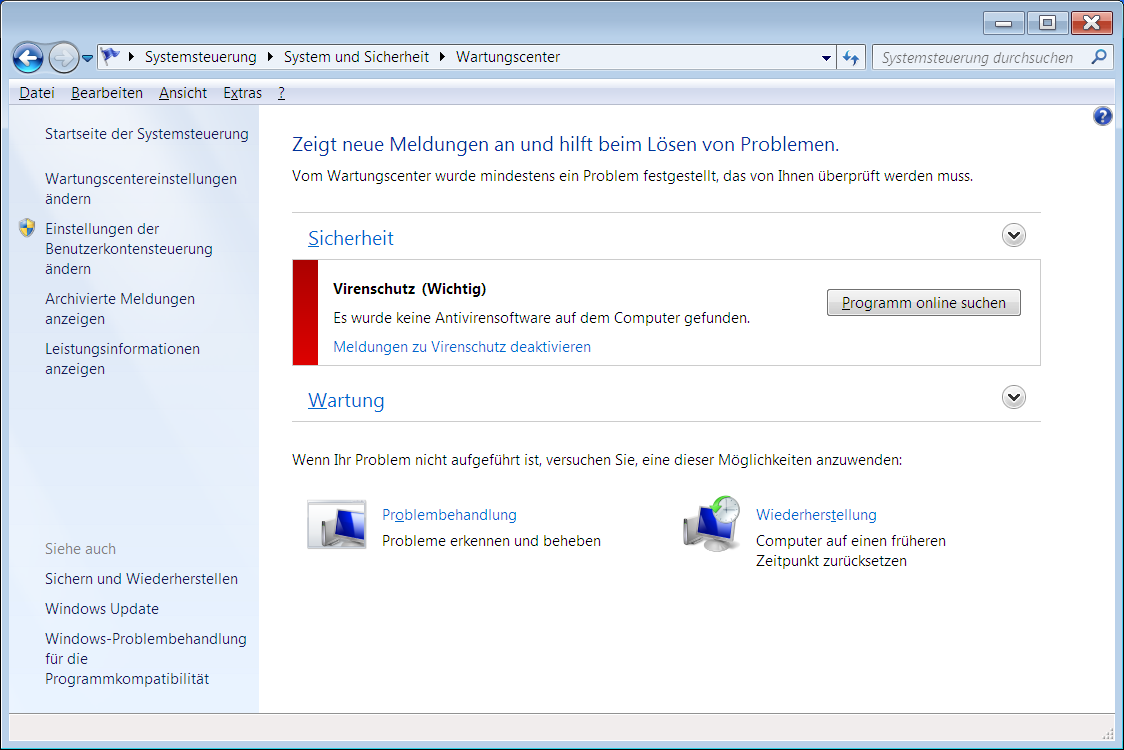

Nachtrag vom 07.02.: Ich habe jetzt mal unter Windows 7 das Schlangenöl deinstalliert und den Defender aktiviert. Damit Windows einen nicht weiter nervt, muss man noch im Wartungscenter die “Meldungen zu Virenschutz deaktivieren”, bis einschließlich Windows 7 betrachtet Microsoft den eigenen Defender offenbar nicht als Virenschutz:

Nachtrag vom 08.02.: Du denkst, eine Webseite über HTTPS aufzurufen sei sicher? Nicht, wenn sich dein “Sicherheitsprodukt” dazwischenschaltet. So was nennt man in Fachkreisen Man-in-the-Middle-Angriff.

Nachtrag vom 13.02.: Aktuelles Paper zu letzterem Thema: The Security Impact of HTTPS Interception.

Nachtrag vom 14.03.: Erwartungsgemäß schützt Schlangenöl auch nicht vor der CIA.

Nachtrag vom 04.05.: Fefe ist grad mit Heise Security auf Tour & diskutiert auf Podien mit Vertretern der Schlangenöl-Industrie. Ein wichtiger Satz seiner neuesten Auslassungen:

Die Erkennungsrate ist, solange sie nicht 100% ist, irrelevant.

Nachtrag vom 14.06.: Auch der Defender fällt in letzter Zeit durch Sicherheitslücken unangenehm auf.

Nachtrag vom 14.01.2018: Ein Projektleiter bei Microsoft aus der Zeit, in der Vista entwickelt wurde, plaudert aus dem Nähkästchen:

So it was that Vista became massively more secure than any earlier OS shipped by Microsoft, but in the process also managed to break application and device driver compatibility in an unprecedented manner for the ecosystem. Customers hated it because their apps broke and ecosystem partners hated it because they felt they didn’t have enough time to update and certify their drivers and applications as Vista was rushed out the door to compete with a resurgent Apple.

In many cases, these security changes meant deep architectural changes were required to third party solutions. And most ecosystem vendors were not incented to invest heavily in their legacy apps. Some of these solutions took the unorthodox approach of modifying data structures and even instructions in the kernel in order to implement their functionality, bypassing APIs and multiprocessor locks that often caused havoc. At one point, something like 70% of all Windows “blue screens” were caused by these third party drivers and their unwillingness to use supported APIs to implement their functionality. Antivirus vendors were notorious for using this approach.

In my role as the head of Microsoft security, I personally spent several years explaining to antivirus vendors why we would no longer allow them to “patch” kernel instructions and data structures in memory, why this was a security risk, and why they needed to use approved APIs going forward, that we would no longer support their legacy apps with deep hooks in the Windows kernel — the same approach that hackers were using to attack consumer systems. Our “friends”, the antivirus vendors, turned around and sued us, claiming we were blocking their livelihood and abusing our monopoly power! With friends like that, who needs enemies? They just wanted their old solutions to keep working even if that meant reducing the security of our mutual customers — the very thing they were supposed to be improving.

Nachtrag vom 15.03.2018: Diese Zahl spricht für sich – die Schlangenöl-Industrie gibt im Schnitt 41% ihrer Einnahmen für Sales und Marketing aus.

Nachtrag vom 29.10.2018: Microsoft Sandboxes Windows Defender. Deutschsprachiger Artikel: Windows Defender wird durch Sandbox sicherer.

Nachtrag vom 20.11.2018: Das tut besonders weh – Zero Days im Schlangenöl in Geldautomaten!

Nachtrag vom 31.01.2019: Browser Add-ons: Wie Antiviren-Hersteller ihre Nutzer ausspionieren.

Nachtrag vom 29.04.2019: Schlangenöl macht auf ganzer Linie Windows-Updates kaputt.

Nachtrag vom 10.05.2019: Schöner Artikel bei n-tv über eine BSI-Warnung:

Die Lücke in der Kaspersky-Software zeigt aber wieder einmal, dass Anti-Virus-Programme von Drittherstellern durchaus selbst eine Gefahr für Computer darstellen können, da sie mit weitreichenden Zugriffsrechten ausgestattet sein müssen, um ein System wirksam überwachen und untersuchen zu können. Und: Sicherheitslücken in Antivirus-Software sind keine Seltenheit.

Sie zitieren tatsächlich Mike Kuketz.

Nachtrag vom 10.07.2019: Trojaner nutzt Antivirensoftware zum Diebstahl von Anmeldedaten:

Frühere Versionen von Astaroth suchten auf einem System nach Antivirenprogrammen und stellten ihren Angriff ein, falls sie auf Produkte von Avast stießen. Die neue Version hingegen missbraucht die Avast Software Runtime aswrundll.exe zur Ausführung von DLL-Dateien.

Als Folge kann der Trojaner Daten über das infizierte System stehlen, die Zwischenablage auslesen und alle Tastatureingaben abfangen. Außerdem ist der Schädling in der Lage, andere Prozesse zu beenden.

Wenn das Schlangenöl nicht hilft, dann war die Dosis zu klein!!

Nachtrag vom 15.08.2019: Die c’t hat entdeckt, dass in allen Kaspersky-Produkten vier Jahre lang eine Funktion steckte, mit denen sich Benutzer über eine eindeutige ID auf allen besuchten Webseiten identifizieren liessen. Und wenn wir gerade dabei sind, hier noch Fefes neueste Schlangenöl-Meldung.

Nachtrag vom 07.11.2019: Es wird immer schlimmer – Schlangenöl macht zunehmend das ganze Internet kaputt. Fefes Forderung kann ich mich nur vollumfänglich anschließen:

Ich glaube, wir brauchen mal eine Behörde für Digitalumweltschutz, die solche Geschäftsmodelle systematisch aus dem Verkehr zieht. Alle solche Firmen systematisch zumachen. Eine nach der anderen. Wer Kosten externalisiert, wird zugemacht. Und der Aufsichtsrat / der CEO / die Gründer / die Investoren sind persönlich haftbar für die Verfahrenskosten.

Nachtrag vom 27.01.2020: Schönes Told you so! von Fefe:

Wisst ihr, wie ich seit gefühlt Jahrzehnten sagen, Antiviren vergrößern die Angriffsoberfläche?

Das Argument würde natürlich viel ernster genommen, wenn es Malware gäbe, die über einen 0-day im Antivirus reingekommen ist.

Nun, … drumroll … die gibt es jetzt.

Nachtrag vom 28.01.2020: “Gratis”-Schlangenöl verkauft Nutzerdaten an die Werbemafia.